Paris

Malwarebytes Anti-Malware (MBAM) - Gratuit ou Premium

Les antivirus et anti-parasites (spywares, chevaux de Troie, Keylogger etc. ...) ne couvrent pas tout le spectre des logiciels indésirables et des malveillances. Les incrustations publicitaires et le détournement des réglages des navigateurs Internet, les faux logiciels de sécurités etc. ... sont une autre face cachée et malfaisante de l'Internet. MBAM est l'un des meilleurs outils s'attaquant à ce côté obscur qui se cache dans nos ordinateurs. MBAM ne remplace pas un antivirus, il le complète en s'attaquant à tout ce que les antivirus ne ciblent pas.

|

||

|---|---|---|

| Notes de version |

||

| Version : | 2.0.0.1000 | |

| Taille : | 16,7 Mo (17 523 384 octets) | |

| MD5 :Cliquez sur le code MD5 suivant. Si le fichier a déjà été analysé, vous accèderez immédiatement au résultat de sa dernière analyse par 43 antivirus simultanés

32a7154f9934cf3aa5d945d02d069d1f

|

||

| SHA-1 :Cliquez sur le code SHA-1 suivant. Si le fichier a déjà été analysé, vous accèderez immédiatement au résultat de sa dernière analyse par 43 antivirus simultanés

b2dd980bea34dbd3bf3ab1a14c8ff69cf7ad9a49

|

||

| Système : | Windows 2000, XP, Vista, 7 (32-bit and 64-bit) | |

| Licence : | Prorpiétaire Malwarebytes Corporation 5542 Monterey Road, PMB 239 San Jose, CA 95138 |

|

| Date : | 05.03.2014 | |

| Langue : | Français (et 33 autres) | |

| Auteur : | Malwarebytes Corporation | |

| Editeur : | Malwarebytes Corporation | |

| Origine : | ||

| Changelog | ||

| Signature | Signature délivrée à Malwarebytes Corporation (San Jose California US) par VeriSign, Inc. (Symantec Authentication Services) et horodaté par UserTrust (COMODO Time Stamping Signer) |

|

| Tutoriel : | Ci-contre | |

| Notre éval : | ||

| Votre éval : | ||

| Prix : | Une version gratuite illimitée dans le temps et diverses versions commerciales. | |

| Mode d'emploi du téléchargement |

||

| Dans la même famille |

||

Les Virus informatiques, au sens historique du terme, ne représentent plus qu'une infime partie, et la moins dangereuse, des parasites circulant sur le WEB (0,1% des malveillances selon les statistiques établies par Andreas Haak de Emsisoft).

Vous devez, bien entendu, disposer d'un antivirus (installé dans votre ordinateur, à jour et fonctionnant en temps réel (technologie "Proactive" et fonctionnement "On-access"), ainsi que d'un pare-feu (installé dans votre ordinateur - pas un pare-feu installé chez votre fournisseur d'accès Internet). Ce sont les deux premiers outils sécuritaires (avec votre propre bon sens et votre vigilance fonctionnant également en temps réel !).

Il faut compléter ce panel par un outil spécialisé dans la traque des technologies malveillantes modernes.

Ces nouvelles technologies de malveillances sont plus insidieuses, en croissance constante et rapide, invisibles, en apparence sans douleurs...

On estime, fin 2012, que, sur les 2 milliards d'ordinateurs installés dans le monde (2 230 000 000 d'internautes fin 2011), 25% d'entre eux, soit 500 millions d'ordinateurs, sont zombifiés silencieusement, à l'insu de leurs propriétaires, et sont devenus des Zombies dans des BotNet (des réseaux de Zombies). Vers 2015, la firme de recherches IDC estime qu'il y aura 2,7 milliards d'utilisateurs de l'Internet.

Le Zombie, et le BotNet dans lequel il se trouve, sont utilisés pour lancer des attaques de type DDoS afin de faire " tomber " des sites civils, militaires, gouvernementaux, pour lancer des demandes de rançons contre des sites de e-commerçants, pour déployer un virus, pour lancer des spams, pour lancer des attaques en Phishing, etc. ...

L'internaute n'est pas victime de la zombification de son ordinateur, mais complice des attaques déployées, par son laxisme à protéger l'accès à son ordinateur, et sera juridiquement recherché pour complicité passive. Les dispositions de la loi dite " Hadopi " reposent sur le même principe de négligence caractérisée punissable de contraventions de cinquième classe pour :

1° Soit de ne pas avoir mis en place un moyen de sécurisation de cet accès ;

2° Soit d’avoir manqué de diligence dans la mise en œuvre de ce moyen.

Malwarebytes Anti-Malware (MBAM) est LA réponse.

S'il y a très peu d'outils commerciaux que nous conseillons d'acheter, Malwarebytes Anti-Malware (MBAM) est réellement l'un de ces 3 ou 4 outils en version commerciale dont il faut disposer.

| Différentes versions | Version gratuite | Version Premium (Pro) |

Version Réseau |

|---|---|---|---|

| Détection et éradication des malwares et des spywares | |

||

| Fonctionnement à la demande (On-Demand) | |

||

| Fonctionnement en temps réel (On-Access) | |

||

| Analyse heuristique permettant une protection contre les attaques Zero Day |

|

||

| Blocage d'accès aux sites malicieux ou repérés pour tenter d'exploiter une faille de sécurité. Détail des natures de sites bloqués par cette liste hosts (hpHosts) contenant 208.920 sites au 14.04.2013 et recherches dans la base de données. |

|

||

| Mise à jour prioritaire | |

||

| Analyses automatiques à intervalles paramétrables dans le gestionnaire de planification de Windows. | |

||

| Console d'administration réseau | |||

| Télécharger Gratuit |

22,95 € |

Prochainement |

Lors de vos demandes d'aide à la décontamination, sur nos forums, nous serons souvent amenés à vous demander d'utiliser Malwarebytes Anti- Malware (MBAM) comme, par exemple, dans La Manip 1 - Phase d'épuration préparatoire - Procédure standard de pré-décontamination.

Notes à propos du téléchargement :

- Il est parfois impossible de télécharger Malwarebytes Anti-Malware (MBAM) depuis le site officiel, certains parasites, présents dans votre ordinateur, s'y opposant. Malwarebytes Anti-Malware (MBAM) est alors téléchargeable depuis Assiste.com.

- Il existe un risque que Malwarebytes Anti-Malware (MBAM), puisqu'il porte un nom standard, soit détecté dès son téléchargement par un parasite hargneux qui va l'attaquer. Il est possible de contourner cette attaque et de protéger votre téléchargement : après avoir cliqué sur le lien de téléchargement, votre vanigateur devrait vous demander où mettre le téléchargement et sous quel nom. Renommer sous un nom quelconque le fichier à télécharger, avant de le télécharger.

- De nombreux prétendus téléchargements de Malwarebytes sont piégés et comportent un cheval de Troie. Ne télécharger que depuis le site officiel ou un site de confiance et analyser le téléchargement avant de l'exécuter.

- Des prétendus "crack" de Malwarebytes Anti-Malware (MBAM) offrent de passer à la version "PRO". Comme tous les cracks, se sont des "Chevaux de Troie" ou des "Downloader".

Version gratuite vs Version commerciale (Pro)

Une version gratuite permet d'analyser les ordinateurs et de les décontaminer, tandis qu'une version commerciale ajoute un fonctionnement en temps réel (technologie "Proactive" et fonctionnement "On-access") qui empêche, en amont, les malveillances de s'installer.

Lors de l'installation de la version gratuite, une case à cocher vous permet d'essayer gratuitement la version commerciale (Malwarebytes Anti- Malware PRO (MBAM PRO)) durant 15 jours, après quoi les fonctionnalités temps réel sont désactivées et il vous reste la version gratuite, illimitée dans le temps.

De même, dans la version gratuite, un onglet vous permet de souscrire à un essai gratuit de la version Pro durant 15 jours.

Si vous n'envisagez pas de passer à la version PRO ("On-access") et comptez rester avec la version gratuite ("On-demand"), nous vous recommandons vivement, dans un cas comme dans l'autre, de décocher cette case qui est pré-cochée et de ne pas souscrire à l'essai de la version Pro sinon, au bout de quinze jours, Malwarebytes Anti-Malware (MBAM) va se mettre à vous rappeler sans arrêt de passer à la version Pro.

Ceci rejoint le principe général d'usage d'un ordinateur : On réfléchi d'abord, on clique après et non pas l'inverse !

Mais nous vous recommandons vivement d'acheter la version Pro ("On-access") qui protège le PC avant l'infection au lieu de corriger une infection qui s'est préalablement installée et a déjà fait ses dégats.

L'Internet est un panier de crabes où beaucoup tentent :

- de s'introduire dans votre ordinateur pour l'utiliser à votre insu

- de vous détourner, lors de vos recherches, vers leurs propres sites commerçant douteux ou piégés

- d'installer un faux logiciel de sécurité en même temps qu'un parasite et vous faire croire qu'ils sont les seuls à pouvoir vous débarrasser du parasite qu'ils viennent d'implanter et qu'il faut acheter immédiatement leur truc anti-machin

- etc. ...

- Malwarebytes Anti-Malware (MBAM) ne remplace pas un antivirus, il le complète.

- Malwarebytes Anti-Malware (MBAM) n'analyse pas les fichiers compressés (ZIP, RAR, 7z, CAB, LZH, CHM, JAR, TAR, LZA, etc).

- Malwarebytes Anti-Malware (MBAM) n'analyse pas les fichiers comme SWF, DOC, PPT, XLS, PDF, CLASS, etc. ... ni les scripts comme HTML, JS, PHP, BAT, CMD, etc. ...

- Malwarebytes Anti-Malware (MBAM) PRO intercepte en temps réel ("On-access"), mais pas la version gratuite ("On-demand"), tous les fichiers qui camoufleraient un exécutable, de quelque nature qu'ils soient, puisqu'ils sont bien obligés, à un moment donné, d'être transformés en un binaire exécutable (peu importe la méthode) s'ils veulent être exécutés.

- Malwarebytes Anti-Malware (MBAM) PRO fait une mise à jour automatique de la base de signatures. Dans la version gratuite, faire une mise à jour manuelle.

1 Double clic sur le fichier mbam.exe (ou le nom que vous lui avez donné).

2 Onglet "Mise à jour" > Clic sur "Rechercher des mises à jour". Si une mise à jour existe, elle est téléchargée et installée. La version "Pro" effectue la recherche de mises à jour automatiquement.

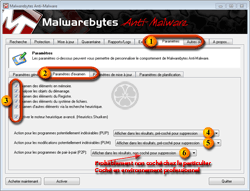

Malwarebytes Anti-Malware (MBAM) - Réglages des méthodes d'analyses

On peut, éventuellement, cocher la case autorisant l'envoie d'informations statistiques anonymes à Malwarebytes

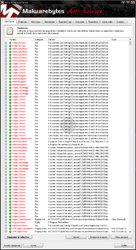

Malwarebytes Anti-Malware (MBAM) - Exemple sur une machine infectée

Malwarebytes Anti-Malware (MBAM) - Exemple sur une machine infectée

Lorsque Malwarebytes Anti-Malware (MBAM) analyse une machine contaminée, une fenêtre de progression de l'analyse vous informe de l'état de Malwarebytes Anti-Malware (MBAM) et de la machine analysée.Lorsque l'analyse est terminée, Malwarebytes Anti-Malware (MBAM) termine cette analyse par cet affichage et attend vos ordres.

Cliquez sur le bouton "Afficher les résultats". Un journal, plus ou moins long, affiche la liste des objets appartenant aux parasites trouvés. Tous ces objets sont sélectionnés ou non (prêts à être effacés ou non) selon vos paramétrages précédents. Vous pouvez vérifier cette liste, objet par objet, et cocher ou décocher certains objets. Normalement, vous ne devriez toucher à rien.

En cas de doute sur un fichier, qui serait sain selon vous, utilisez un service multi-outils (par exemple VirusTotal ou Jotti ou VirScan ou MétaScan ou NoVirusThanks). En cas de confirmation de la contamination, poursuivez l'éradication, sinon décochez la case et poursuivez la décontamination des autres fichiers. En ce qui concerne ce fichier qui pourrait être un "faux positif" il faudra raporter ce cas en utilisant la procédure de signalement de faux positifs à Malwarebytes Anti-Malware (MBAM).

Malwarebytes Anti-Malware (MBAM) sur une machine infectée - 4

Après avoir nettoyé la machine, il est parfois nécessaire de la redémarer pour parfaire le nettoyage.

Malwarebytes Anti-Malware (MBAM) - Derrière le rideau

Malwarebytes Anti-Malware (MBAM) - Derrière le rideau

Malwarebytes accuse IObit de vol :Les éditeurs d'outils à base de signatures (typiquement, mais pas exclusivement, les anti-virus et les anti-malwares) utilisent un moyen simple pour détecter le vol et le pillage de leurs bases de signatures : ils introduisent des traceurs (de fausses signatures). Il est impossible à celui qui vole une base de signatures de détecter à quoi correspond chacune des centaines de milliers de signatures qui s'y trouvent, une fois le décryptage de cette base réussi. L'auteur originel de la base de signatures n'a alors aucune peine à détecter les voleurs et à prouver le vol : il suffit de faire analyser un fichier de test contenant les pièges par tous les logiciels anti-virus et anti-malwares du marché. Ceux qui trouvent les "mouchards de pseudo infections" ont pratiqué un vol pur et simple.

Malwarebytes a accusé IObit de vol de propriété intellectuelle. IObit a été accusé, en substance, d'être un ramassis de bases de signatures volées à plusieurs éditeurs d'anti-malwares.

IOBit Steals Malwarebytes' Intellectual Property (02 nov 2009)

Declaration from IObit (03 nov 2009)

Malwarebytes accuses rival of software theft (by CNET 03 nov 2009) - Preuve du vol

IOBit's Denial of Theft Unconvincing (by MBAM 04 nov 2009)

Références

Références

Ressources

Ressources

Requêtes similaires

Requêtes similaires

Malwarebytes Anti-Rootkit (MBAR)

Malwarebytes FixDamage

malwarebyte

malwarebytes

malwarebytes 2013 gratuit

malwarebytes 2014 gratuit

malwarebytes 2013 free

malwarebytes 2014 free

malwarebytes anti malware mise jour gratuite

télécharger gratuitement Malwarebytes Anti-Malware

téléchargement gratuit Malwarebytes Anti-Malware

Malwarebytes Anti-Malware téléchargement gratuit

Malwarebytes Anti-Malware 1.75.0.1300

malwarebytes anti malware

mise a jour malwarebyte

download malwarebytes' anti malware 1.60.1.1000 free gratuit

download malwarebytes' anti malware 1.75.0.1300 free gratuit

spybot et malwarebytes

anti malwarebytes gratuit

malwarebytes anti malware 1.70.0.1100

malwarebyte gratuit

malwarebytes gratuit

malware anti malware

malwarebytes' anti malware 2013

malwarebytes' anti malware 2014

antimalware 2013 gratuit

antimalware 2014 gratuit

malwarebytes 64

malwarebytes anti malware 1.51.2.1300

anti malware puissant 2013 gratuit

anti malware puissant 2014 gratuit

warebyte

anti malware 2011

malwarebytes' anti malware 2011

rapide et dangereux 6

malwarebyte gratuit 2012

malwarebytes anti malware version 2012 gratuit

anti malwarebyte

malwarebytes 1.46 gratuit

malwarebytes' anti malware 1.60.0.1800

anti malware anti trojan gratuit

malwarebytes' anti malware 1.65.1.1000

anti logiciel malveillant gratuit

eliminer trojan

malware protection gratuit

alwarebytes

spybot et malwarebytes

malwarebytes anti malware 2010

anti ver

anti virus gratuit anti trojan

anti spyware avec protection en temps reel gratuit

malwarebytes anti malware 1.75.0.1300

mise à jour anti malware gratuit

malwareb

malware anti malware

malwarebytes anti virus

malwarebytes free download

anti malware gratuit complet

anti spyware version complet

antimalware

fileassassin

malwarebytes antimalware

malwarebytes anti malware 1.46

malwarebyt

malwarebytes' anti malware free 1.51

20.08.2013 - 00h00 - Paris - (Assiste - Pierre Pinard) - Mise à jour

10.01.2013 - 00h00 - Paris - (Assiste - Pierre Pinard) - Mise à jour

01.04.2012 - 00h00 - Paris - (Assiste - Pierre Pinard) - Mise à jour de notre article antérieur (versions 1997-2007)